Команда F1

Участники проекта:

Наша команда

Эмблема

|

Девиз:

Пусть во всю кипит борьба,

Остры соревнования.

Успех решает не судьба,

А только наши знания!

|

Первый этап проекта

|

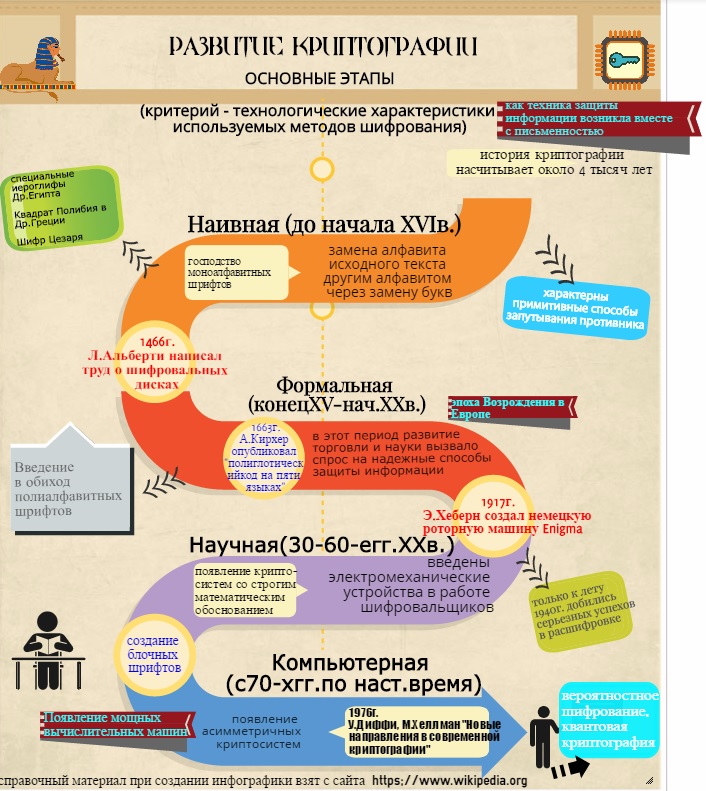

Лента криптографии [1]

Ссылки на источники информации:

1. история развития криптографии [2]

2. от Древнего Египта до современности [3]

3.история криптографии [4]

|

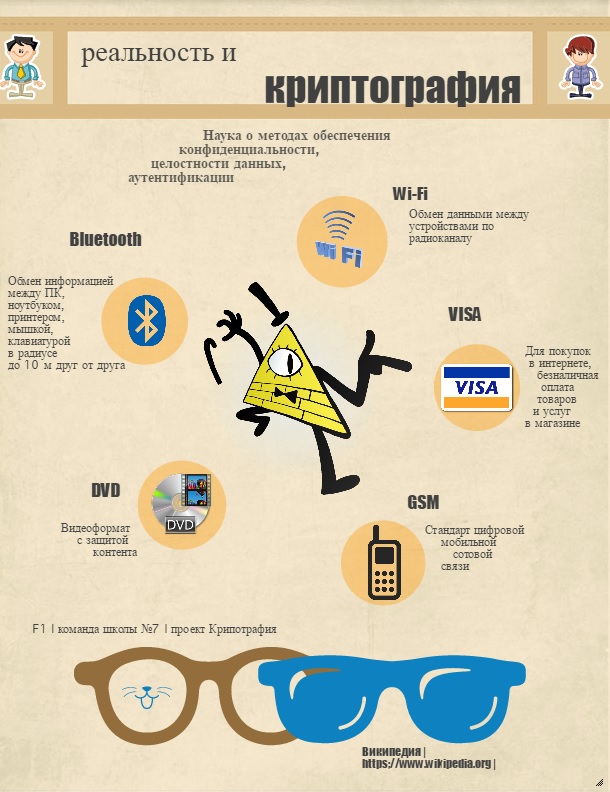

Инфографика.

Мы сталкиваемся с криптографией повсюду: когда используем блютуз-канал в гаджетах, wi-fi дома, электронную карту для оплаты товара на сайтах, при разговоре по мобильному телефону, при промотре видеофайлов

История криптографии в России.

Первые профессиональные криптографы на Руси появились при Иване Грозном. Они находились на службе в Посольском приказе и разрабатывали простые шрифты замены. При Петре I криптографическая служба находилась

под постоянным и непосредственным контролем государственного канцлера. Типичным шифром того времени был шифр простой замены. С приходом к власти Елизаветы Петровны появилась служба тайного вскрытия почты,

осуществлявшая свою деятельность в "черных кабинетах". В европейских государствах "черные кабинеты" начали свою деятельность лет на 100 раньше. [5]

На сегодняшний день приходится налицо неутешительный факт наличия отставания России в области развития технологий защиты информации. И это действительно отставание в развитии, но не в технологиях.

Закрытая криптография, традиционно высоко развитая в СССР, заложила прочные основы развития открытой криптографии в современной России. К сожалению несовершенство законов, принятых, в первую очередь, под давлением ФАПСИ реально сдерживает развитие не только криптографии, как науки, но и целого сегмента рынка российской экономики, связанного с системами защиты информации. Между тем технологии защиты информации являются привлекательными с точки зрения инвестиций как российских, так и зарубежных компаний, что подчеркивается все возрастающим спросом на специалистов в этой области.

|

Второй этап проекта

|

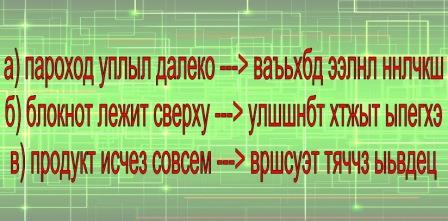

1. Расшифровка задания здесь :

необходимо воспользоваться шифром Виженера с ключом

2. Зашифрованные сообщения:

Ключ: тайна

а] пароход уплыл далеко ---> ваъьхбд ээлнл ннлчкш

б] блокнот лежит сверху ---> улшшнбт хтжыт ыпегхэ

в] продукт исчез совсем ---> вршсуэт тяччз ыьвдец

Свое зашифрованное сообщение:

Самый знаменитый военный разведчик Макс Отто фон Штирлиц является литературным персонажем, прототипом Максима Максимовича Исаева, советского разведчика, работавшего в интересах СССР на территории нацистской Германии.

1.Шифр Атбаш.

Нятдх чсятъсцмдх эръссдх оячэъызцф Тяфн Рммр крс Жмцоуци аэуаъмна уцмъоямлосдт пъонрсяшът, пормрмцпрт Тяфнцтя Тяфнцтрэцзя Цняъэя, нрэъмнфрьр оячэъызцфя, ояюрмяэжъьр э цсмъоъняй НННО ся мъооцмроцц сяицнмнфрх Ьъотясцц.

2. Шифр Цезаря. ROT7

Шжувр офжулфпщвр ихлффвр чжоилкюпс Ужсш Хщщх ыхф Ящпчтпэ ёитёлщшё тпщлчжщъчфву цлчшхфжнлу, цчхщхщпцху Ужсшпуж Ужсшпухипюж Пшжлиж, шхилщшсхйх чжоилкюпсж, чжзхщжиялйх и пфщлчлшжь ШШШЧ фж щлччпщхчпп фжэпшщшсхр Йлчужфпп.

|

Шифры замены

Шифры замены - алгоритм шифрования, который производит замену каждой буквы открытого текста на какой-то символ шифрованного текста. Получатель сообщения расшифровывает его путем обратной замены.

1. Шифр Атбаш.

Шифр простой замены, использованный для еврейского алфавита и получивший оттуда свое название. Шифрование происходит заменой первой буквы алфавита на последнюю, второй на предпоследнюю (алеф (первая буква) заменяется на тав (последнюю), бет (вторая) заменяется на шин (предпоследняя); из этих сочетаний шифр и получил свое название).

2. Шифр Цезаря.

Каждый символ в открытом тексте заменяется символом, находящимся на некотором постоянном числе позиций левее или правее него в алфавите. Например, в шифре со сдвигом вправо на 3, А была бы заменена на Г, Б станет Д, и так далее. Шифр назван в честь римского императора Гая Юлия Цезаря, использовавшего его для секретной переписки со своими генералами.

3. Шифр Гронсфельда.

Представляет собой модификацию шифра Цезаря с числовым ключом. Для этого под буквами исходного сообщения записывают цифры числового ключа. Если ключ короче сообщения, то его запись циклически повторяют. Шифртекст получают примерно, как в шифре Цезаря, но отсчитывают по алфавиту не третью букву, а выбирают ту букву, которая смещена по алфавиту на соответствующую цифру ключа.

4. Шифр Френсиса Бэкона

Один из наиболее простых методов шифрования. Для шифрования используется алфавит шифра Бэкона: каждая буква слова заменяется группой из пяти букв «А» или «B» (двоичный код).

a AAAAA g AABBA m ABABB s BAAAB y BABBA

b AAAAB h AABBB n ABBAA t BAABA z BABBB

c AAABA i ABAAA o ABBAB u BAABB

d AAABB j BBBAA p ABBBA v BBBAB

e AABAA k ABAAB q ABBBB w BABAA

f AABAB l ABABA r BAAAA x BABAB

5. Шифр Тритемиуса

Усовершенствованный шифр Цезаря. При расшифровке легче всего пользоваться формулой:

L= (m+k) modN , L-номер зашифрованной буквы в алфавите, m-порядковый номер буквы шифруемого текста в алфавите, k-число сдвига, N-количество букв в алфавите.

|

Третий этап проекта

|

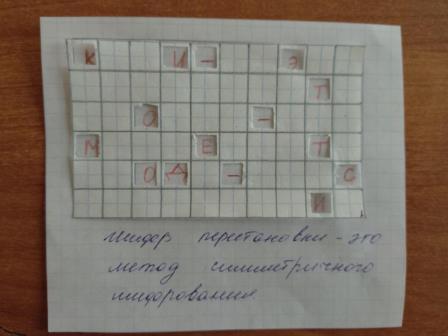

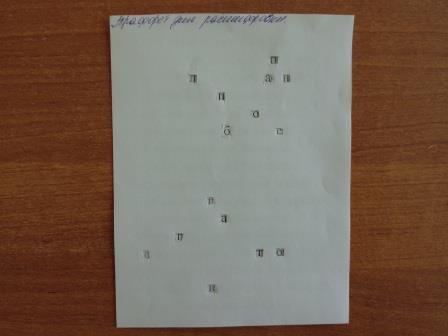

Решетка Кардано в бумажном исполнении (вариант 1)

Когда трафарет готов, шифрование текста происходит так:

1. Берем разлинованый лист бумаги по размеру трафарета. Накладываем на него решетку Кардано.

Последовательно в пустые ячейки вписываем часть текста послания, которое хотим зашифровать.

2. Затем решетку поворачиваем на 180 градусов. В образовавшиеся пустые клетки опять вписываем часть текста послания (уже следующую).

3. Процедуру повторяем еще два раза

4. Далее решетку Кардано убираем и клетки, оставшиеся пустыми, заполняем "мусором": различными буквами, знаками препинания, цифрами (в произвольном порядке, чем хаотичнее, тем лучше).

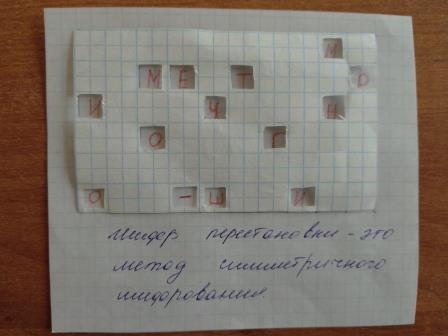

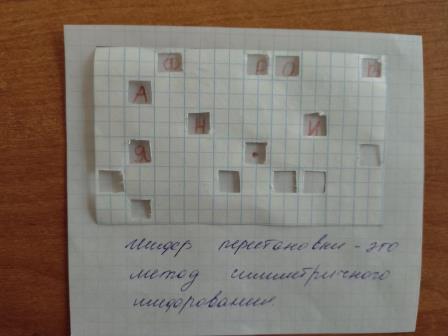

Решетка Кардано в бумажном исполнении (вариант 2)

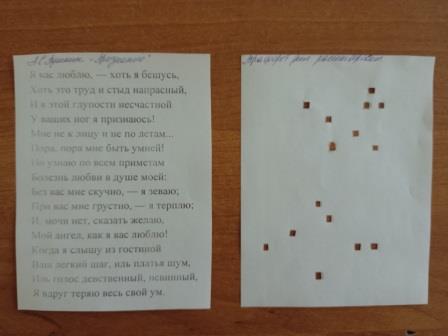

"Невинное послание" со скрытым смыслом

Мы взяли стихотворение А.С.Пушкина "Признание"

и зашифровали сообщение "план побега готов"

|

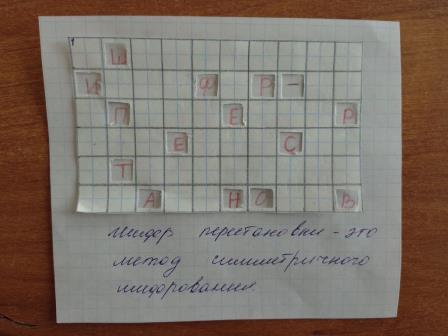

Шифры перестановки

Перестановка представляет собой способ шифрования, при котором для получения шифрограммы буквы исходного сообщения меняют местами.

Все шифры перестановки делятся на два подкласса:

- шифры одинарной (простой) перестановки. При шифровании символы перемещаются с исходных позиций в новые один раз;

1. Шифр простой одинарной перестановки.

В первой строке данной таблицы указывается позиция символа в исходном сообщении, а во второй – его позиция в шифрограмме. Таким образом, максимальное количество ключей для шифров перестановки равно n!, где n – длина сообщения.

2. Шифр блочной одинарной перестановки.

При использовании этого шифра задается таблица перестановки блока символов, которая последовательно применяется до тех пор, пока исходное сообщение не закончится. Если исходное сообщение не кратно размеру блока, тогда оно при шифровании дополняется произвольными символами.

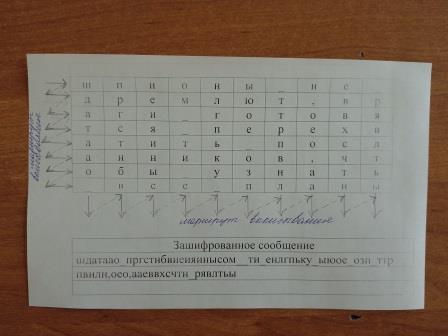

3. Шифр табличной маршрутной перестановки.

Наибольшее распространение получили шифры маршрутной перестановки, основанные на таблицах. При шифровании в такую таблицу вписывают исходное сообщение по определенному маршруту, а выписывают (получают шифрограмму) - по другому. Для данного шифра маршруты вписывания и выписывания, а также размеры таблицы являются ключом.

Наш текст:

"Шпионы не дремлют, враги готовятся перехватить посланников, чтобы узнать все планы"

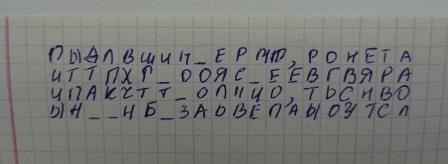

4. Шифр «Перекресток»

Для перемешивания букв могут использоваться фигуры специального вида. Один из таких способов носит название «перекресток». Рисуют крестообразные фигуры в количестве, достаточном, чтобы разместить в них все буквы сообщения.

Открытый текст записывают вокруг этих фигур заранее оговоренным способом - в нашем случае по часовой стрелке.

Буквы берутся построчно. Вначале берется оговоренное количество букв (N) из первой строки, затем удвоенное количество букв (2N) из второй и снова N букв из третьей строки.

В своей шифровке мы выбрали N=5

Наш текст:

"Шпионы не дремлют, враги готовятся перехватить посланников, чтобы узнать все планы"

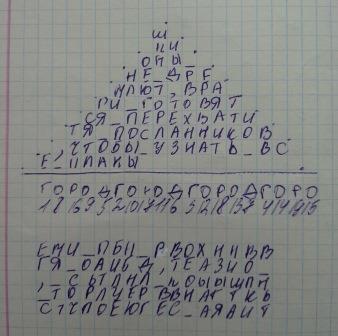

5. Шифры с использованием треугольников и трапеций

Помочь выполнить перестановки могут как треугольники, так и трапеции. Открытый текст вписывается в эти фигуры в соответствии с количеством слов и формой выбранной фигуры, которая может быть растянута или сжата, чтобы в ней поместилось сообщение. Для треугольника открытый текст записывается построчно от вершины до основания.

Наш текст:

"Шпионы не дремлют, враги готовятся перехватить посланников, чтобы узнать все планы"

- шифры множественной (сложной) перестановки. При шифровании символы перемещаются с исходных позиций в новые несколько раз.

В данном подклассе шифров используется идея повторного шифрования уже зашифрованного сообщения или многократной перестановки символов исходного сообщения перед попаданием в итоговую шифрограмму.

1. Шифр двойной перестановки.

В таблицу по определенному маршруту записывается текст сообщения, затем переставляются столбцы, а потом переставляются строки. Шифрограмма выписывается по определенному маршруту.

Ключом к шифру являются размеры таблицы, маршруты вписывания и выписывания, а также порядки перестановки столбцов и строк. Если маршруты являются фиксированными величинами, то количество ключей равно n!*m!, n и m – количество столбцов и строк в таблице.

|

Четвертый этап проекта

- 1. Применение шифров DES, RSA

Алгоритмы DES в современном мире практические изжили себя, но еще применяются для защиты

финансовой информации. Например, данный вид шифрования применяют для сферы обороны, аэрокосмонавтики и систем безопасности международной компанией

Thales Security , которая является одной из лидирующих в сфере электроники и защите данных.

Асимметричное шифрование RSA применяется в основном для продуктов, связанных с информационной безопасностью.

- 2.Сравнение методов шифрования

DES:

плюсы:

а) ключ постоянной длины равный 56 бит (значащие биты) и 8 бит (для контроля на четность)

б) можно зашифровать с помощью некоторого пакета программ на выбор пользователя,

а расшифровку производить любым другим пакетом программ, который будет соответствовать данному стандарту

в) алгоритм считается простым, отсюда скорость обработки высокая

минусы:

а) при такой длине ключа алгоритм считается уязвимым, неустойчив ко взлому

RSA:

плюсы:

а) размер ключа составляет 1024 или 2048 бит, так как современные компьютеры быстрее выполняют перебор ключей

минусы:

а) является медленным алгоритмом, поэтому слабо распространен в среде рядовых пользователей (например, ключи в

512 битов считаются недостаточно устойчивыми ко взлому)

DES: шифрование ключей, шифрование в спутниковых системах связи, аутентификация данных(например,

при почтовых отправлениях, финансовых операциях, защиты материалов на персональном компьютере)

RSA: электронная цифровая подпись, для защиты программного обеспечения, для установки подлинности,

обеспечение безопасности в облачных средах

DES: число циклов на раунд 18, число раундов 16, число циклов на зашифрованный байт (скорость шифрования)45

RSA: быстродействующие аппаратные 512-битовые модули могут обеспечить скорость шифрования на уровне 64кбит/с,

но в целом скорость шифрования низкая - около 30 кбит/с при 512-битном ключе на процессоре 2ГГц

DES: ключ состоит из 64 битов, информация обрабатывается блоками по 64 бита

RSA: размер шифруемого блока равен размеру ключа. Для 1024-битового ключа размер блока = 128 байт

В современном мире криптографии алгоритмы DES можно отнести к симметричным криптосистемам,

а RSA к асимметричным. Именно на этом разделении и строится их основное отличие. В первых используются

более длинные ключи (могут для зашифровки, так и в обратном направлении), в алгоритмах шифрования RSA

используют два отличающихся друг от друга ключа (так называемый личный и секретный).

|

Мы выполнили шифрование двумя способами с помощью шрифта маршрутной перестановки и шифра одиночной перестановки с открытым ключом

Исходный текст шифртекста:

RSA-ЭТО АСИММЕТРИЧНЫЙ АЛГОРИТМ ШИФРОВАНИЯ С ОТКРЫТЫМ КЛЮЧОМ

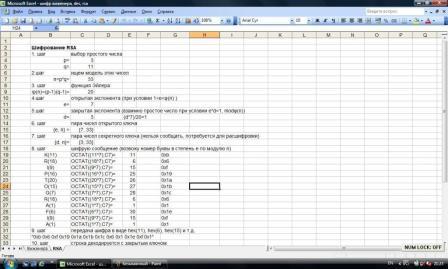

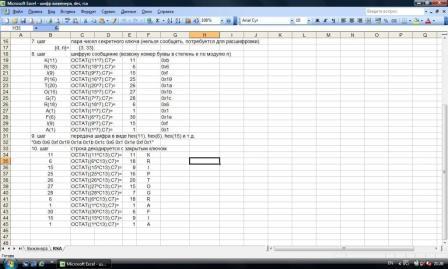

Мы попробовали зашифровать сообщение "KRIPTOGRAFIA" с помощью RSA-шифра с открытым ключом

|

Дополнительные сведения

|

Мы представители МБОУ СШ №7 г.Павлово [6]

адрес: Нижегородская область, г.Павлово, ул.Маяковского, д.90А

тел.: 8(83171)22753

e-mail: schl7pav@yandex.ru

|

Руководитель:

Сергеева Л.А., учитель информатики МБОУ СШ № 7 г.Павлово

e-mail:sergeeva_lyudmila@pochta.ru

|

Ссылка на сетевой Проект Криптография

|