Третий этап

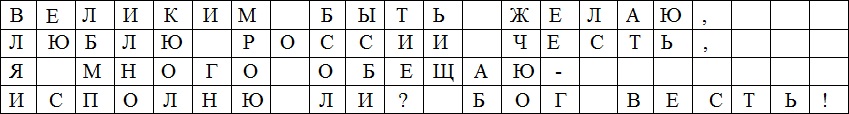

1. Возьмем эпиграмму великого писателя и поэта Александра Сергеевича Пушкина и скроем ее название в содержании самой эпиграммы. Для этого возьмем, непосредственно, саму эпиграмму:

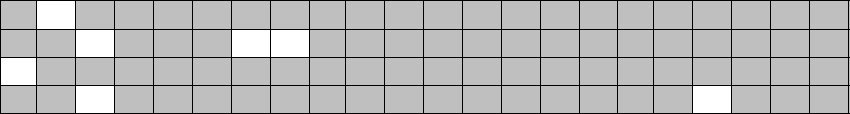

Наложим решетку, которая выделит несколько букв в эпиграмме, которые дадут возможность расшифровать ее название:

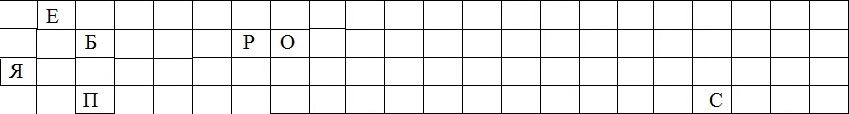

Получаем буквы, образующие некий шифр, из которого узнаем название эпиграммы:

Название эпиграммы А.С. Пушкина "Про себя", что и зашифровано выше.

2. К какому типу относится данный вид шифрования?

Шифр «Поворотная решетка» или «Решетка Кардано» относится к типу перестановочных шифров, которые, в свою очередь подразделяются на простые и сложные.

Среди простых шифр «поворотная решётка» и шифры маршрутной перестановки, которые подразделяются на шифр табличной маршрутной перестановки и шифр вертикальной перестановки.

Среди сложных всего лишь один шифр - Шифр двойной перестановки.

Давайте рассмотрим каждый из этих шифров.

1. Простые шифры.

Как правило, при шифровании и дешифровании шифра простой перестановки используется таблица перестановок:

Первая строка — позиция символа в открытом тексте, вторая строка — позиция в шифрограмме. Таким образом, при длине сообщения n символов существует ровно n! ключей.

1.1. Шифры маршрутной перестановки.

Широкое распространение получили так называемые маршрутные перестановки, использующие некоторую геометрическую фигуру (плоскую или объемную). Преобразования состоят в том, что отрезок открытого текста записывается в такую фигуру по некоторой траектории, а выписывается по другой траектории. Пример данного шифра — шифр Скиталы.

1.1.1. Шифр табличной маршрутной перестановки.

Наибольшее распространение получили маршрутные шифры перестановки, основанные на прямоугольниках (таблицах). Например, можно записать сообщение в прямоугольную таблицу по маршруту: по горизонтали, начиная с верхнего левого угла, поочередно слева направо. Сообщение будем списывать по маршруту: по вертикалям, начиная с верхнего правого угла, поочередно сверху вниз.

1.1.2. Шифр вертикальной перестановки.

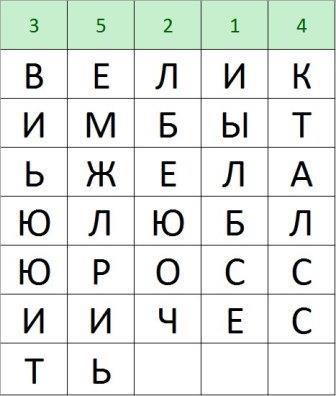

Широкое распространение получила разновидность маршрутной перестановки — вертикальная перестановка. В этом шифре также используется прямоугольная таблица, в которую сообщение записывается по строкам слева направо. Выписывается шифрограмма по вертикалям, при этом столбцы выбираются в порядке, определяемом ключом.

Пример: Криптография: илвкеыбитмлеьажбююллсоюсречисить.

1.2. Шифр «поворотная решётка».

В 1550 году итальянский математик Джероламо Кардано (1501—1576) в книге «О тонкостях» предложил новую технику шифрования сообщений — решётку.

Изначально решётка Кардано представляла собой трафарет с отверстиями, в которые записывали буквы, слоги или слова сообщения. Затем трафарет убирали, а свободное место заполняли более или менее осмысленным текстом. Такой метод сокрытия информации относится к стеганографии.

Позднее был предложен шифр «поворотная решётка» — первый транспозиционный (геометрический) шифр. Несмотря на то, что существует большая разница между изначальным предложением Кардано и шифром «поворотная решётка», методы шифрования, основанные на трафаретах, принято называть «решётками Кардано».

2. Шифры сложной перестановки.

В данном классе шифров перестановки используется идея многократной перестановки символов или повторного шифрования уже зашифрованного сообщения.

2.1. Шифр двойной перестановки.

При шифровании шифром двойной перестановки в таблицу по определённому маршруту записывается текст, затем переставляются столбцы и строки. Далее по определённому маршруту выписывается шифрограмма.

Ключом к шифру являются размер таблицы, маршруты вписывания и выписывания, порядки перестановки столбцов и строк. Если маршруты являются фиксированными величинами, то количество ключей равно n! m!, где n и m — количество строк и столбцов в таблице.

Пример:

ОТКРЫТЫЙ ТЕКСТ: Мудрость добродетель и отвага есть три вечные ценности мира.

МАРШРУТ ВПИСЫВАНИЯ: слева - направо.

МАРШРУТ ВЫПИСЫВАНИЯ: сверху - вниз.

СТОЛБЦЫ: ( 2, 6, 8, 4, 3, 9, 7, 5, 1).

СТРОКИ: ( 5, 1, 6, 4, 3, 2).

Криптография:лсчдеотнсмьдреровоицтртеоеьабиытуитнвтгрмеьдоеаниса.

|